Nous sommes en 2016, et l’alerte info concernant une vague de piratages d’objets connectés a remplacé un autre exercice de communication qui nous narrait, il y a quelques années encore, l’effrayante histoire de la propagation de virus informatiques dans les ordinateurs de nos entreprises.

A chaque fois, c’est l’occasion rêvée pour tout éditeur, expert ou consultant en sécurité informatique qui se respecte de bomber du torse, d’afficher à la face du monde son hyper-professionnalisme et d’entonner le discours bien rôdé du « Je vous l’avais bien dit ».

La sécurité, parent pauvre des objets connectés

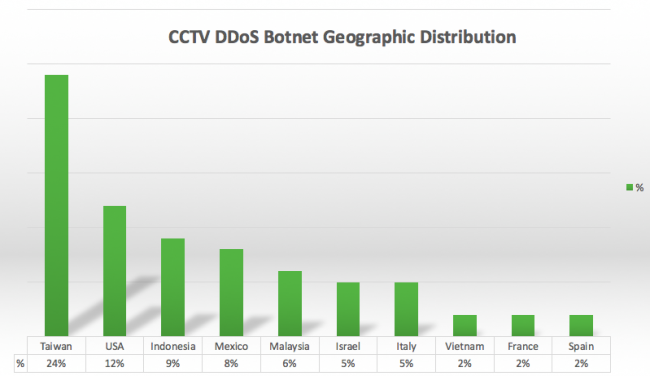

Dernier exemple en date, ce lundi 27 juin 2016 avec la société de sécurité informatique Sucuri qui nous dévoile sur son blog l’existence d’une vaste conspiration fomentée par de vilains hackers qui auraient piratés 25 513 caméras de vidéosurveillance situées dans le monde entier (avant de faire une petite pause). En pratique, ces cyber-criminels souhaitaient créer à un réseau de « botnet » ( de machines zombies), nous apprend Sucuri, réseau qui aurait ensuite pu être utilisé pour lancer des attaques par déni de service (DDoS), afin de bloquer des systèmes de vidéosurveillance.

Le sujet de la sécurité des objets connectés n’est pas nouveau, et dans l’indifférence quasi-générale, les piratages sont de plus en plus spectaculaires (Cf. NewZilla.NET du 2 février 2016). Il n’en demeure pas moins, à ce stade, que quantitativement leur nombre reste insignifiant au regard de nombre total d’équipements déployés. A titre indicatif, dans l’affaire révélée par Sucuri, 2% des piratages concernent la France (soit 500 caméras sur plus d’un million en activité dans l’espace public).

Selon Arnaud Chassagne, directeur du développement de l’intégrateur Cheapset (groupe Newlode), cité par LePoint.fr, « la sécurité des objets connectés est encore aujourd’hui clairement défaillante. Penchons-nous sur la réalité des sociétés qui fournissent des objets connectés : elles utilisent des logiciels libres comme base de développement, et les systèmes d’exploitation sont souvent faillibles. Les moyens d’échange ne sont pas toujours sécurisés (versions de SSL/TLS pas à jour, donc potentiellement vulnérables). La sécurité se retrouve souvent mise sur la touche pour aller vite. Le focus est mis sur l’ergonomie et le design. »

NewZilla.NET Information & Technologie depuis 2010

NewZilla.NET Information & Technologie depuis 2010